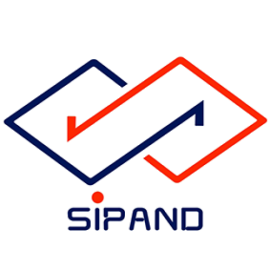

بررسی معماری NSX و نحوه پیادهسازی Micro-segmentation در شبکههای سازمانی

مقدمه

با رشد سریع نیاز به چابکی، امنیت و مقیاسپذیری در زیرساختهای IT، سازمانها به دنبال راهکارهایی هستند که بتوانند شبکههای سنتی را متحول کنند. VMware NSX به عنوان یکی از پیشروترین راهکارهای مجازیسازی شبکه (Network Virtualization)، این امکان را فراهم میکند تا کنترل کامل بر شبکه به شیوه نرمافزاری انجام شود. در این مقاله به بررسی معماری NSX و پیادهسازی Micro-segmentation به عنوان یکی از اصلیترین کاربردهای امنیتی آن خواهیم پرداخت.

معماری VMware NSX

اجزای کلیدی NSX

NSX Manager : مغز اصلی کنترل و مدیریت تمامی سرویسها و پالیسیهای NSX

NSX Controller : مدیریت کنترل دیتاپلین (Data Plane) برای Logical Switching . (در نسخههای جدید NSX این نقش تغییر کرده است).

NSX Edge : ارائه سرویسهایی مانند Routing، Load Balancing، VPN و NAT .

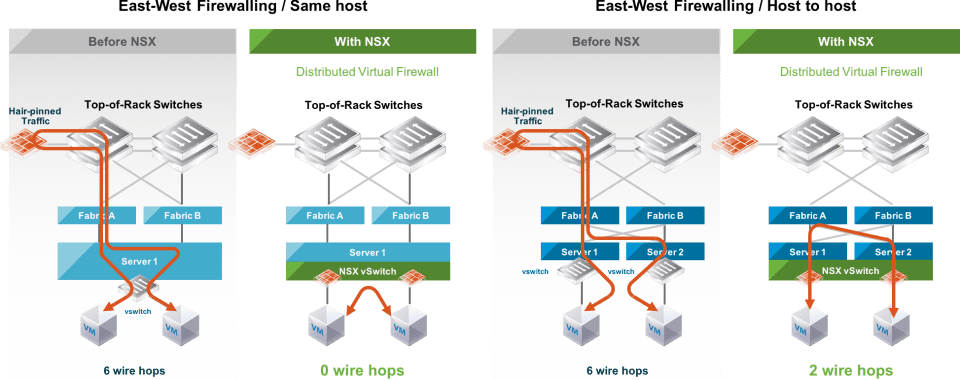

Distributed Firewall (DFW) : فایروال توزیعشده روی هر هاست ESXi برای اعمال سیاستهای امنیتی در سطح VM .

Logical Router و Logical Switch : ایجاد توپولوژی مجازی برای اتصال ماشینهای مجازی بدون نیاز به تغییر در زیرساخت فیزیکی.

مدل عملیاتی NSX

در NSX، تمام شبکه و سرویسها به صورت منطقی (Logical) تعریف میشوند و روی زیرساخت فیزیکی موجود سوار میشوند، بدون اینکه به تغییرات سختافزاری نیاز باشد.

Micro-segmentation در NSX

مفهوم Micro-segmentation

پیاده سازی معماری Micro-segmentation یعنی ایجاد سیاستهای امنیتی دقیق در سطح ماشینهای مجازی به جای شبکههای فیزیکی. این تکنیک اجازه میدهد حتی ماشینهای مجازی در یک Subnet یکسان نیز نسبت به هم فایروال داشته باشند.

چرا Micro-segmentation اهمیت دارد؟

- کاهش سطح حمله (Attack Surface)

- محدود کردن حرکت جانبی (Lateral Movement) در شبکه در صورت نفوذ

- پیادهسازی مدل Zero Trust

نحوه پیادهسازی Micro-segmentation در NSX

- تعریف گروهها: بر اساس ویژگیهای VM (مثلاً Name، Tag، OS Type ) ، گروههای دینامیک ایجاد میشود.

- ایجاد Policy : سیاستهای امنیتی (مثلاً Allow یا Deny) بین این گروهها تعریف میشود.

- اعمال Distributed Firewall : قوانین امنیتی به صورت توزیعشده روی تمامی هاستها اعمال میشود.

- Monitoring و Tuning : با ابزار NSX Tools مانند Traceflow و Application Rule Manager میتوان جریانهای شبکه را آنالیز و پالیسیها را بهینه کرد.

نمونه سناریوی پیادهسازی شده

فرض کنید یک اپلیکیشن سازمانی سه لایه داریم:

- Web Server

- Application Server

- Database Server

با استفاده از Micro-segmentation

- فقط Web Server ها اجازه ارتباط با کاربران را دارند.

- Web Server ها تنها به Application Server ها دسترسی دارند.

- Application Server ها فقط به Database Server ها وصل میشوند.

- دسترسی مستقیم به Database از بیرون کلاً مسدود میشود.

این سیاست امنیتی بدون نیاز به تغییر فیزیکی شبکه، تنها با تعریف چند قانون ساده در NSX اعمال میشود.

نکات کلیدی در استقرار Micro-segmentation

- استفاده از Dynamic Groups برای مقیاسپذیری بهتر

- پایش مداوم جریان ترافیک (Flow Monitoring)

- پیادهسازی سیاستهای Least Privilege

- شروع با محیطهای Pilot قبل از Rollout در محیط Production

VMware NSX با ارائه یک بستر کامل برای مجازیسازی شبکه، نه تنها مدیریت شبکه را آسانتر کرده، بلکه امنیت دیتاسنترها را نیز به سطح بالاتری ارتقا داده است. Micro-segmentation به عنوان یکی از قویترین قابلیتهای NSX، امکان اجرای مدلهای امنیتی دقیق و چابک را برای سازمانها فراهم میکند.